NRCA

- 17 ก.ค. 60

-

7125

7125

-

เทคโนโลยีความมั่นคงปลอดภัยของข้อมูล

ในการติดต่อสื่อสารนั้นมีองค์ประกอบหลัก ๆ คือ ผู้ส่งสาร ผู้รับสาร สื่อ และ ตัวสาร ซึ่งล้วนแล้วแต่มีผลต่อความสำเร็จของการสื่อสารทั้งสิ้น การสื่อสารอาจจะประสบความล้มเหลวเนื่องจากการใช้ภาษาที่ไม่ชัดเจนของผู้ส่งสาร หรือ การที่หมึกบนจดหมายลบเลือนเมื่อเปียกน้ำ

ความพยายามในการแก้ไขปัญหาเหล่านี้ทำให้เกิดวิวัฒนาการทางด้านการสื่อสารโดยใช้เทคโนโลยีเข้ามาช่วย เช่น ความพยายามในการใช้ระบบคอมพิวเตอร์มาช่วยในการแปลภาษา การใช้โทรศัพท์เพื่อรับส่งสัญญาณเสียง และการใช้โทรสารเพื่อรับส่งสัญญาณภาพนิ่ง

อินเทอร์เน็ตเป็นสื่อที่เอื้ออำนวยต่อการสื่อสารในปัจจุบันเป็นอย่างมาก เนื่องจากมีคุณสมบัติที่สำคัญคือ ความสามารถในการสนับสนุนสื่อผสม (Multimedia) ไม่ว่าจะเป็นตัวอักษร เสียง ภาพนิ่ง หรือภาพเคลื่อนไหว ก็สามารถจะสื่อสารผ่านเครือข่ายอินเทอร์เน็ตได้ทั้งสิ้น เครือข่ายอินเทอร์เน็ตเป็นเครือข่ายสาธารณะที่ไร้พรมแดนและเปิดให้บริการตลอดเวลา ด้วยคุณสมบัติเหล่านี้เองทำให้อินเทอร์เน็ตเป็นสื่อที่ได้รับความนิยมอย่างแพร่หลายในการติดต่อสื่อสารซึ่งก้าวเข้าสู่ยุคโลกาภิวัตน์

อย่างไรก็ตาม ประเด็นที่ต้องคำนึงและระวังเมื่อใช้ข้อมูลอิเล็กทรอนิกส์ก็คือ การคุกคามด้านความมั่นคงปลอดภัยของข้อมูล เนื่องจากข้อมูลที่อยู่ในรูปอิเล็กทรอนิกส์สามารถถูกเปิดอ่านหรือแก้ไขเปลี่ยนแปลงได้ในขณะเก็บรักษาหรือสื่อสารผ่านทางเครือข่าย ดังนั้น จึงมีความจำเป็นอย่างยิ่งที่ต้องมีการนำระบบรักษาความมั่นคงปลอดภัยของข้อมูลที่มีประสิทธิภาพมาใช้งาน

ตัวอย่างเปรียบเทียบสำหรับการติดต่อสื่อสารในปัจจุบันที่เห็นได้ชัด คือ การส่งจดหมายทางไปรษณีย์และการส่งจดหมายอิเล็กทรอนิกส์ หรืออีเมล (Email) โดยปกติการส่งจดหมายทางไปรษณีย์นั้น ผู้ส่งจะต้องนำจดหมายไปหย่อนลงที่ตู้ไปรษณีย์หรือนำไปส่งที่ทำการไปรษณีย์ ซึ่งใช้เวลาค่อนข้างนานกว่าจดหมายจะถึงผู้รับ ในขณะที่การส่งอีเมลนั้น ผู้ส่งสามารถส่งจากเครื่องคอมพิวเตอร์หรือโทรศัพท์มือถือที่เชื่อมต่อเข้าสู่เครือข่ายอินเทอร์เน็ต เพียงเท่านี้อีเมลก็ส่งไปยังผู้รับโดยใช้เวลาเพียงไม่กี่นาทีถึงแม้ว่าผู้รับนั้นอยู่ที่ต่างประเทศก็ตาม

อย่างไรก็ตาม จดหมายนั้นอาจจะถูกแก้ไขหรือลักลอบดูระหว่างทาง ซึ่งอาจจะทำให้ผู้รับเข้าใจผิดเกี่ยวกับเนื้อความในจดหมายที่ได้รับหรืออาจจะก่อให้เกิดความเสียหายแก่ทั้งตัวผู้ส่งและผู้รับในกรณีที่มีบุคคลซึ่งไม่ประสงค์ดีลักลอบดูข้อความในจดหมายที่เป็นความลับ ซึ่งหากเป็นจดหมายที่ส่งมาทางไปรษณีย์ในกรณีที่ถูกเปิดอ่านหรือแก้ไขตัวเนื้อความในจดหมายระหว่างนั้น ผู้รับสามารถทราบได้จากรูปลักษณ์ของจดหมายโดยพิจารณาจากรอยฉีกขาดของซองจดหมายหรือการขีดฆ่าขูดลบของตัวอักษรที่ปรากฏในจดหมาย

แล้วการส่งอีเมล หรือติดต่อสื่อสารผ่านเครือข่ายอินเทอร์เน็ต ซึ่งเป็นช่องทางการสื่อสารที่สะดวกและรวดเร็วนั้น จะสามารถสร้างความมั่นใจด้านความมั่นคงปลอดภัยในการรับส่งข้อมูลข่าวสารได้อย่างไ

ความมั่นใจในการติดต่อสื่อสาร

จากความแพร่หลายในการติดต่อสื่อสารผ่านเครือข่ายอินเทอร์เน็ตที่ได้รับความนิยมอย่างสูง ดังนั้น ประเด็นที่ผู้ใช้ควรคำนึงถึงเพื่อเกิดความมั่นใจในการติดต่อสื่อสาร มี 4 ประการ อันได้แก่

- ความลับ (Confidentiality) คือ การกระทำเพื่อมิให้ข้อมูลเปิดเผยแก่บุคคลซึ่งไม่ได้รับอนุญาตหรือไม่มีสิทธิ์

- ความครบถ้วนของข้อมูล (Data Integrity) คือ ความสามารถที่จะตรวจสอบได้ว่าข้อมูลที่ได้รับมีความถูกต้อง ครบถ้วน และไม่ถูกเปลี่ยนแปลงแก้ไข

- การยืนยันตัวบุคคล (Authentication) คือ การระบุตัวตนที่แท้จริงของผู้ส่งข้อมูลอิเล็กทรอนิกส์

- การห้ามปฏิเสธความรับผิด (Non-repudiation) คือ การป้องกันไม่ให้บุคคลผู้ส่งปฏิเสธว่าตนไม่ได้ส่งข้อมูลอิเล็กทรอนิกส์

จากข้อควรคำนึงดังกล่าว จะทำให้คู่ติดต่อสื่อสารเกิดความมั่นใจในธุรกรรมทางอิเล็กทรอนิกส์ที่ทำผ่านเครือข่ายอินเทอร์เน็ต เนื่องจากข้อมูลข่าวสารมีการปกปิดเป็นความลับ สามารถเปิดอ่านโดยบุคคลที่มีสิทธิเท่านั้น และสามารถตรวจสอบความถูกต้องครบถ้วนของข้อมูลได้ นอกจากนี้ยังสามารถระบุหรือทราบถึงตัวตนที่แท้จริงของบุคคลผู้ซึ่งติดต่อสื่อสารด้วยได้

วิทยาการเข้ารหัสลับ (Cryptography)

Cryptography เป็นกระบวนการสำหรับการแปรรูปข้อมูลเล็กทรอนิกส์ธรรมดาให้อยู่ในรูปที่บุคคลทั่วไปไม่สามารถอ่านเข้าใจได้ ซึ่งโดยทั่วไปแล้วการเข้ารหัสจะทำก่อนการจัดเก็บข้อมูลหรือก่อนการส่งข้อมูล โดยการนำข้อมูลอิเล็กทรอนิกส์ธรรมดากับกุญแจ (Key) ซึ่งเป็นตัวเลข มาผ่านกระบวนการทางคณิตศาสตร์ ผลที่ได้ก็คือข้อมูลที่เข้ารหัส

ขั้นตอนที่กล่าวมานี้จะเรียกว่า

“การเข้ารหัสลับ” (Encryption) และเมื่อต้องการอ่านข้อมูล จะนำเอาข้อมูลที่เข้ารหัสกับกุญแจมาผ่านเข้าสู่กระบวนการทางคณิตศาสตร์ ผลลัพธ์ที่ได้ก็คือข้อมูลดั้งเดิม ซึ่งขั้นตอนนี้จะเรียกว่า “

การถอดรหัสลับ” (Decryption)

โดยทั่วไปเทคโนโลยีระบบรหัสแบ่งได้เป็น 2 ประเภทหลัก ได้แก่

ระบบรหัสแบบสมมาตร (Symmetric Key Cryptography) และ ระบบรหัสแบบอสมมาตร (Asymmetric Key Cryptography)

1. ระบบรหัสแบบสมมาตร (Symmetric-key Cryptography) เป็นระบบรหัสที่ใช้กุญแจชุดเดียวกันทั้งผู้ส่งและผู้รับในการเข้าและถอดรหัสลับ จากสาเหตุนี้จึงเป็นที่มาของชื่อระบบรหัสแบบสมมาตร เนื่องจากคำว่า “สมมาตร” เป็นการอธิบายถึงความเท่ากันหรือเหมือนกันของสองข้าง ซึ่งในที่นี้ก็คือตัวกุญแจนั่นเอง กุญแจซึ่งอยู่ในรูปรหัสคอมพิวเตอร์นี้เป็นตัวแปรสำคัญสำหรับการเข้าและถอดรหัสลับข้อมูล ซึ่งขนาดของกุญแจ (มีหน่วยเป็นบิต : bit) จะแสดงถึงระดับความมั่นคงปลอดภัยของข้อมูลที่ได้รับการเข้ารหัสลับ โดยการใช้กุญแจที่มีความยาวหรือจำนวนบิตสูง จะทำให้การเข้ารหัสลับข้อมูลนั้นมีความมั่นคงปลอดภัยมากยิ่งขึ้น

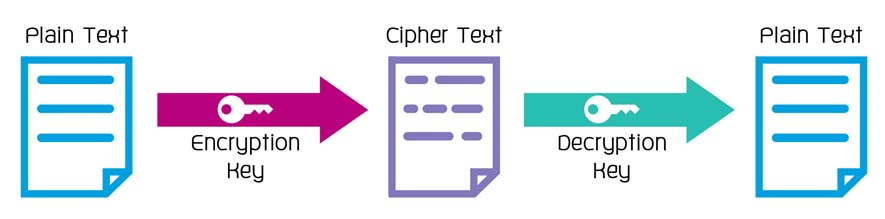

รูปที่ 1 การเข้ารหัสลับ (Encryption) ด้วยระบบรหัสแบบสมมาตร

รูปที่ 1 การเข้ารหัสลับ (Encryption) ด้วยระบบรหัสแบบสมมาตร

ข้อดี

- สามารถเข้า/ถอดรหัสลับได้รวดเร็ว (เมื่อเทียบกับระบบรหัสแบบอสมมาตร)

- ใช้ในการเก็บรักษาความลับของข้อมูล

ข้อเสีย

- การบริหารจัดการกุญแจ (Key Management) ทำได้ยาก เนื่องจากผู้ใช้ต้องใช้กุญแจ 1 ดอกสำหรับติดต่อกับบุคคล 1 คน ดังนั้นหากติดต่อกับบุคคลจำนวนมาก ก็จะต้องเก็บกุญแจเพิ่มขึ้นตามจำนวนผู้ที่ติดต่อ

- การส่งกุญแจไปยังบุคคลที่ติดต่อด้วยนั้น มีความเสี่ยงในการที่ผู้อื่นอาจลักลอบขโมยกุญแจไประหว่างการส่งกุญแจดังกล่าว

ตัวอย่างวิธีที่ใช้ในระบบรหัสแบบสมมาตร อาทิเช่น AES, Blowfish, DES, Triple DES เป็นต้น

2. ระบบรหัสแบบอสมมาตร (Asymmetric-key Cryptography) เป็นระบบรหัสที่ใช้กุญแจคู่ (Key Pair) ซึ่งประกอบด้วยกุญแจส่วนตัว (Private Key) และกุญแจสาธารณะ (Public Key) กล่าวคือ ผู้ใช้ 1 คนหรือที่เรียกว่าเจ้าของกุญแจจะใช้กุญแจคู่นี้ในการติดต่อสื่อสารกับบุคคลอื่นโดยไม่จำเป็นต้องมีกุญแจเป็นจำนวนมากเช่นเดียวกับกรณีของระบบรหัสแบบสมมาตร ทั้งนี้ในการเก็บรักษากุญแจนั้น กุญแจส่วนตัวจะต้องเก็บรักษาไว้กับเจ้าของกุญแจและห้ามไม่ให้ผู้อื่นล่วงรู้ ส่วนกุญแจสาธารณะนั้นต้องมีการประกาศให้ผู้อื่นรับรู้หรือเก็บไว้ในที่ซึ่งบุคคลอื่นสามารถเข้ามาสืบค้นได้ ในการเข้ารหัสลับข้อมูลจะต้องใช้กุญแจดอกหนึ่งในการเข้ารหัสลับและใช้กุญแจอีกดอกหนึ่งที่เป็นคู่กันในการถอดรหัสลับ เช่น หากใช้กุญแจสาธารณะในการเข้ารหัสลับก็จะต้องใช้กุญแจส่วนตัวในการถอดรหัสลับ ในทางกลับกัน หากใช้กุญแจส่วนตัวในการเข้ารหัสลับก็จะต้องใช้กุญแจสาธารณะในการถอดรหัสลับ ซึ่งวิธีการเลือกใช้กุญแจจะขึ้นอยู่กับวัตถุประสงค์ของการใช้งาน เช่น นำไปใช้ในการเข้ารหัสลับ (Encryption) เพื่อรักษาความลับของข้อมูลดังรูปที่ 2 หรือใช้งานในลักษณะลายมือชื่อดิจิทัล (Digital Signature) ดังรูปที่ 3

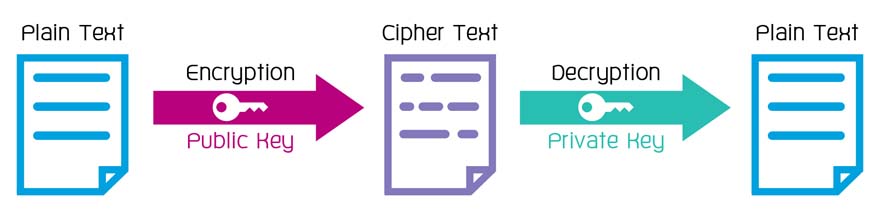

รูปที่ 2 การเข้ารหัสลับ (Encryption) ด้วยระบบรหัสแบบอสมมาตร

รูปที่ 2 การเข้ารหัสลับ (Encryption) ด้วยระบบรหัสแบบอสมมาตร

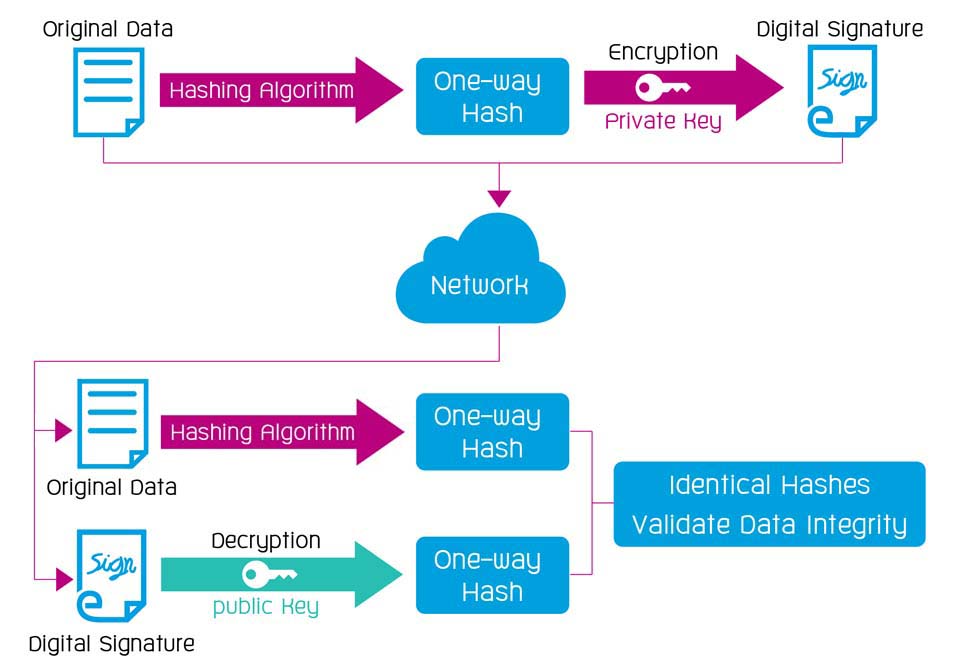

รูปที่ 3 การลงลายมือชื่อดิจิทัล (Digital Signature) ด้วยระบบรหัสแบบอสมมาตร

รูปที่ 3 การลงลายมือชื่อดิจิทัล (Digital Signature) ด้วยระบบรหัสแบบอสมมาตร

ข้อดี

- การบริหารจัดการกุญแจ (Key Management) สามารถทำได้ดีและเป็นระบบ เนื่องจากผู้ใช้แต่ละคนต้องการกุญแจ 1 คู่ (กุญแจส่วนตัวและกุญแจสาธารณะ) เท่านั้น

- สามารถใช้ในการรักษาความลับของข้อมูล และการยืนยันตัวบุคคล รวมไปถึงความครบถ้วนของข้อมูล และการห้ามปฏิเสธความรับผิด

ข้อเสีย

- เข้า/ถอดรหัสลับได้ช้า (เมื่อเทียบกับระบบรหัสแบบสมมาตร)

- ตัวอย่างวิธีที่ใช้ในระบบรหัสแบบอสมมาตร เช่น RSA, DSA เป็นต้น

การใช้งานระบบรหัสแบบอสมมาตร

ระบบรหัสแบบอสมมาตรสามารถนำมาประยุกต์ใช้งานได้ 2 ลักษณะ ดังนี้

1.

การเข้า/ถอดรหัสลับ เพื่อรักษาความลับของข้อมูล (Encryption)

การใช้งานระบบรหัสแบบอสมมาตรสำหรับการเข้า/ถอดรหัสลับเพื่อรักษาความลับของข้อมูลนั้น จะใช้ในกรณีผู้ส่งต้องการส่งข้อความที่เป็นความลับเพื่อให้ผู้รับเท่านั้นที่อ่านเข้าใจได้ โดยผู้ส่งจะใช้กุญแจสาธารณะของผู้รับในการเข้ารหัสลับ (Encryption) กับข้อมูลอิเล็กทรอนิกส์ ผลที่ได้คือ ข้อมูลที่เข้ารหัสลับจะถูกส่งไปยังผู้รับโดยผู้รับจะใช้กุญแจส่วนตัวของตนในการถอดรหัสลับ (Decryption) เพื่อให้อ่านข้อมูลดังกล่าวได้ ข้อสังเกต คือ ผู้รับเท่านั้นที่รู้กุญแจส่วนตัวของตน นั่นคือ ผู้รับจะเป็นเพียงผู้เดียวที่สามารถถอดรหัสลับและอ่านข้อมูลได้

2.

การใช้งานในลักษณะลายมือชื่อดิจิทัล (Digital Signature)

ลายมือชื่อดิจิทัล เป็นข้อมูลในรูปอิเล็กทรอนิกส์ที่สร้างขึ้นโดยใช้สมการทางคณิตศาสตร์ มีวัตถุประสงค์เพื่อระบุตัวผู้ส่งข้อมูลอิเล็กทรอนิกส์นั้น ทั้งนี้ การลงลายมือชื่อดิจิทัลจะก่อให้เกิดความปลอดภัยกับข้อมูลได้ 3 ประการ คือ

- การยืนยันตัวบุคคล (Authentication)

- ความครบถ้วนของข้อมูล (Data Integrity)

- และการห้ามปฏิเสธความรับผิด (Non-repudiation)

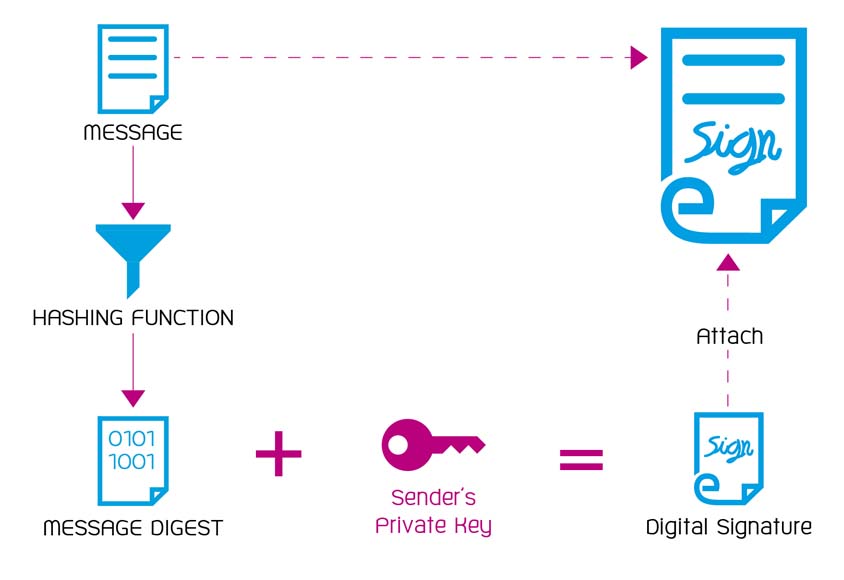

การสร้างลายมือชื่อดิจิทัลนั้นจะนำข้อมูลที่ต้องการส่งมาผ่านกระบวนการย่อยข้อมูล (Hash Function) เพื่อให้มีขนาดเล็กลงและสามารถใช้แทนข้อมูลเดิม สิ่งที่ได้จากการย่อยข้อมูลเรียกว่า แมสเสจไดเจสต์ (Message Digest) จากนั้นจะนำกุญแจส่วนตัวของผู้ส่งและแมสเสจไดเจสต์มาผ่านกระบวนการทางคณิตศาสตร์ ผลลัพธ์ที่ได้จะกลายเป็นลายมือชื่อดิจิทัล ซึ่งส่งไปให้ผู้รับพร้อมกับข้อมูลอิเล็กทรอนิกส์ ข้อสังเกตคือ การใช้กุญแจส่วนตัวของผู้ส่งสร้างลายมือชื่อดิจิทัลเป็นการยืนยันได้ว่ามาจากผู้ส่งเนื่องจากผู้ส่งคนเดียวเท่านั้นที่มีหรือรู้ถึงกุญแจส่วนตัว

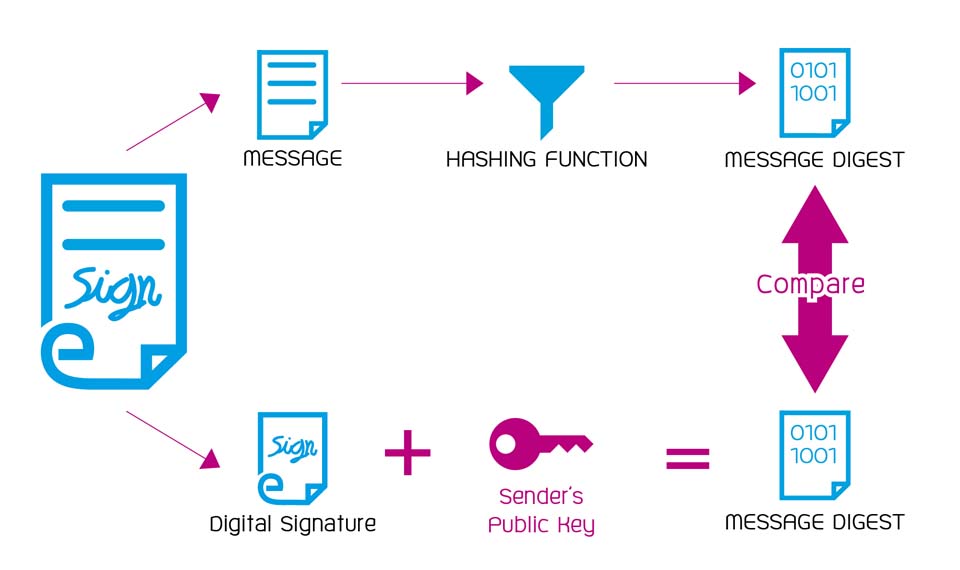

ในการตรวจสอบลายมือชื่อดิจิทัล ผู้รับจะนำข้อมูลอิเล็กทรอนิกส์มาผ่านขั้นตอนการย่อยแบบเดียวกับที่ผู้ส่งใช้เพื่อสร้างแมสเสจไดเจสต์และนำกุญแจสาธารณะของผู้ส่งมาทำการถอดรหัสลับ (ตรวจสอบ) กับลายมือชื่อดิจิทัลที่แนบมากับข้อมูล จากนั้นนำผลลัพธ์ (แมสเสจไดเจสต์) ที่ได้จากกระบวนการทั้งสองมาเปรียบเทียบกัน หากเหมือนกันทุกประการ นั่นหมายความว่าข้อมูลที่ส่งมาเป็นข้อมูลที่ถูกส่งมาจากผู้ที่อ้างถึงจริง และไม่ได้ถูกเปลี่ยนแปลงหรือแก้ไขใดๆ (หากมีการเปลี่ยนแปลงข้อมูลอิเล็กทรอนิกส์ของเดิม แมสเสจไดเจสต์ที่ได้จะแตกต่างจากเดิมโดยสิ้นเชิง)

รูปที่ 4 กระบวนการลงลายมือชื่อดิจิทัล (Digital Signature)

รูปที่ 4 กระบวนการลงลายมือชื่อดิจิทัล (Digital Signature)

รูปที่ 5 กระบวนการตรวจสอบความถูกต้องของลายมือชื่อดิจิทัล (Digital Signature)

รูปที่ 5 กระบวนการตรวจสอบความถูกต้องของลายมือชื่อดิจิทัล (Digital Signature)

จากการนำระบบรหัสแบบอสมมาตรมาประยุกต์ใช้งานในการรับส่งข้อมูลอิเล็กทรอนิกส์จะเห็นได้ว่า กุญแจคู่สามารถนำมาใช้งานได้ในสองลักษณะ คือ การเข้ารหัสลับและการถอดรหัสลับ และ การลงลายมือชื่อดิจิทัลและการตรวจสอบลายมือชื่อดิจิทัล โดยการใช้งานคู่กุญแจดังกล่าวสามารถสรุปได้ดังตารางที่ 1

| วัตถุประสงค์ในการใช้งาน |

ชนิดของกุญแจที่ใช้ |

| การเข้ารหัสลับข้อมูล |

กุญแจสาธารณะของผู้รับ |

| การถอดรหัสลับข้อมูล |

กุญแจส่วนตัวของผู้รับ |

| การลงลายมือชื่อดิจิทัลกำกับข้อมูล |

กุญแจส่วนตัวของผู้ส่ง |

| การตรวจสอบลายมือชื่อดิจิทัล |

กุญแจสาธารณะของผู้ส่ง |

ตารางที่ 1 แสดงการประยุกต์ใช้งานกุญแจคู่ในการรับส่งข้อมูลอิเล็กทรอนิกส์

วิทยาการเข้ารหัสลับ หรือ Cryptography เทคโนโลยีเพื่อความมั่นคงปลอดภัยในการส่งข้อมูลผ่านอินเทอร์เน็ต